Prvky bezpečnostní architektury 5G

Prvky bezpečnostní architektury 5G

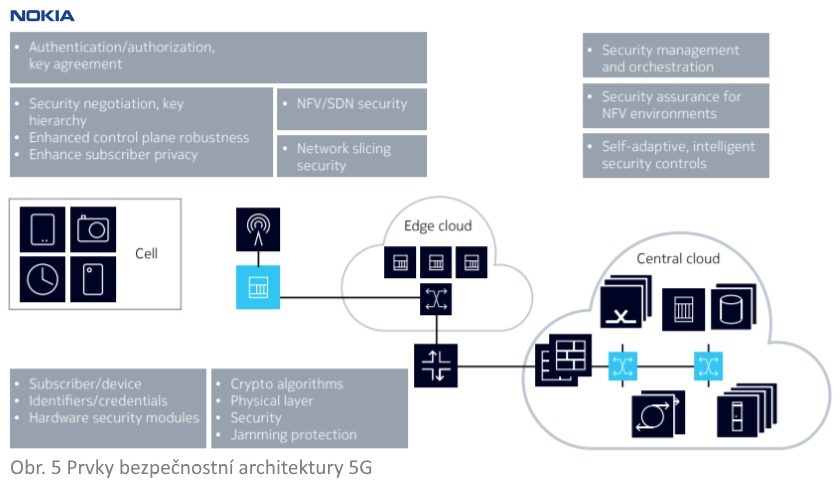

I když bezpečnostní architektura pro mobilní sítě 5G ještě není plně specifikována, řadu možných prvků této architektury lze předpokládat. Očekává se, že základem bude architektura, kde většina síťových funkcí poběží v prostředí cloudu. Toto prostředí se nebude omezovat pouze na centrální cloudy, ale bude obsahovat také řadu vysoce distribuovaných okrajových cloudů (edge cloud) pro usnadnění mobilního edge computing v blízkosti mobilních zařízení. Před cloudy budou instalovány „přístupové body 5G“, které budou zajišťovat rádiové pokrytí pro mobilní zařízení, a kde budou implementovány pouze funkce nižších vrstev. To znamená, že vrstva PDCP (Packet Data Convergence Protocol), která poskytuje zabezpečení rádiového rozhraní, nebude běžet v základnové stanici, ale v okrajovém cloudu. Obr. 5 poskytuje schematický pohled na tuto architekturu a zobrazuje možné prvky architektury zabezpečení, které jsou popsány níže.

Zabezpečení mezi mobilními zařízeními a sítí

Bezpečnostní prvky zobrazené na levé straně obr. 5 se týkají rozhraní mezi mobilními telefony a sítí. Tyto funkce jsou předmětem standardizace v 3GPP SA3 a patří mezi ně různé typy totožností (pro odběry, zařízení či dokonce lidské uživatele), různá pověření, která mohou být použita, stejně jako možnosti ukládání na mobilní zařízení. Zdá se, že současný přístup s aplikací USIM (Universal Subscriber Identity Module) na univerzální kartě s integrovaným obvodem (UICC), běžně nazývaný SIM karta, bude i nadále hrát důležitou roli, zejména v případě mobilního použití.

Dále mohou být přidány další mechanismy, které optimálně podporují další případy použití, jako jsou normální aplikace IoT. Předmětem diskuse jsou rovněž ověřovací procedury. Ověřovací postupy jsou také předmětem diskuse. V současnosti se hlavním kandidátem jeví protokol Extensible Authentication Protocol (EAP), protože je třeba poskytnout jednotný rámec pro ověřování různých druhů přístupových sítí, včetně sítí, které nejsou specifikovány v rámci 3GPP.

Pro zajištění větší flexibility konfigurace zabezpečení může být nutné provést modifikace (v porovnání s LTE) sjednávání zabezpečení mezi mobilním zařízením a sítí. To by mobilnímu zařízení umožnilo např. zrušit zabezpečení provozu, jak již bylo zmíněno. Větší flexibility je také třeba s ohledem na šifrovací algoritmy. I když jsou algoritmy využívané v LTE velmi spolehlivé, může být potřeba přidat nové algoritmy, zejména tzv. lehké šifrovací algoritmy. Jedná se o algoritmy, které minimalizují spotřebu při šifrování, což je velmi důležité pro normální aplikace IoT.

V páteřních sítích 5G budou využívány stejná nebo podobná bezpečnostní řešení jako v případě LTE, včetně tunelů IPSec, které chrání data mezi základnovými stanicemi a páteřní sítí. Díky tomu, že veškerá data prochází tunelem IPSec, není potřeba nastavovat pro různé relace specifická zabezpečení. S využitím zavedených standardů mohou být síťové prvky bezpečně spuštěny prostřednictvím veřejného klíče (Public Key Infrastructure, PKI), což dovoluje spolehlivě ověřit jejich propojení.

Přenos řídicích informací vyžaduje na rozdíl od uživatelské komunikace nezbytnou ochranu integrity. Také šifrování je důležité jako metoda pro ochranu soukromí uživatelů. Mimoto mohou být specifikovány prostředky pro ochranu soukromí polohy uživatele i před aktivním útokem (IMSI catching). Navíc musí být protokoly řídicí roviny navrženy a implementovány tak, aby předvídaly všechny druhy škodlivého chování z připojených zařízení – dokonce i ty, které byly ověřeny jako legální síťová zařízení. Spoléhat se na standardní chování připojených zařízení není dobrý nápad. To je proto, že tato zařízení mohou být, často bez vědomí uživatele, poškozena malwarem a napadat síť. V horším případě může mnoho takto poškozených zařízení vytvořit mobilní botnet, jako např. Mirai, který byl nedávno použit k útoku na webové služby a síťovou infrastrukturu. To je hlavním důvodem nutnosti monitorovat sítě z hlediska podezřelého chování zařízení na protokolu IP a také protokolů aplikačních vrstev, neboť chrání nejen účastníky a data na jejich zařízeních, ale také samotnou síť.

V LTE je zabezpečení rádiového rozhraní založeno na šifrovacích protokolech, které jsou součástí spojovací vrstvy (vrstvy 2). Je to další zajímavá oblast výzkumu. Například do jaké míry mohou bezpečnostní mechanismy fyzické vrstvy posílit architekturu zabezpečení, což může významně přispět k zajištěním dostatečného zabezpečení pro komunikaci na nejnižších vrstvách.

Zabezpečení telekomunikačního cloudu

Očekává se, že většina síťových funkcí bude realizována v prostředí NFV. Jak bylo zmíněno v článku „Building Secure Telco Clouds“ mechanismus pro zabezpečení NFV bude hrát v bezpečnostní architektuře pro mobilní sítě 5G významnou roli.

V souvislosti s network slicing musí bezpečnostní mechanismus zajišťovat striktní oddělení různých virtuálních sítí, které fungují na sdílené architektuře. To je nutné, aby virtuální stroje jedné virtuální sítě nemohly ovlivňovat virtuální stroje z jiné virtuální sítě. Dalším požadavkem je pak zabránit ovlivňování prostřednictvím postranních kanálů (např. přes fyzickou paměť sekvenčně používanou pro různé virtuální sítě).

Síťové funkce nejsou sice vázány na konkrétní hardware, ale mohou být na různých hardwarových platformách, takže může být mnohem obtížnější zabezpečit jejich řádný provoz. V tomto smyslu mohou mít NFV významný dopad na metody zabezpečení, které budou muset zohlednit dynamické přidělování softwarových funkcí různým hardwarovým infrastrukturám.

Automatizace zabezpečení

Také automatizovaná holistická koordinace a management zabezpečení bude pro mobilní sítě 5G založené na cloudu klíčovým prvkem. Potřeba zabezpečení end-to-end bude vyžadovat management prostřednictvím centrálního bodu řízení. To umožní nastavit a udržovat efektivní bezpečnostní mechanismy, protože síť se neustále přizpůsobuje a dynamicky konfiguruje s ohledem na nejlepší výkonnost a poskytování služeb uživatelům. Například virtuální stroje poskytující virtuální síťové funkce musí být realizovány ve správných bezpečnostních zónách virtuálního prostředí – navzájem chráněných virtuálními i fyzickými bezpečnostními zařízeními. Jakmile bude bezpečnostní architektura sítě nastavena, musí být automaticky udržována, protože virtuální síťové funkce budou migrovat z jedné zóny infrastruktury do druhé.

Aby bylo možné vypořádat se i s nepředvídatelnými hrozbami, je potřeba inteligentní řízení zabezpečení, protože i přes veškerou snahu při návrhu a implementaci sítě vždy budou existovat nějaké zranitelnosti. Většina útoků DoS na narušení sítě, se snaží zůstat co nejdéle nezjištěna. Útočníci chtějí své aktivity udržet pod radarem operačního centra zabezpečení sítě nebo se stát součástí informačního šumu způsobeného malými a relativně neškodnými útoky. Využívání neustále se vyvíjejících analytických nástrojů pomůže provozovatelům sítí včas odhalit takové činnosti, a tím snížit možné škody. Toho lze dosáhnout korelováním dat ze systémů v síti ve spojení s automatizovanými pracovními postupy pro spouštění protiopatření.

Schopnost řídit všechny provozní činnosti je v prostředí s rostoucím počtem zúčastněných stran, jenž se podílejí na poskytování end-to-end služeb lidem i věcem, zcela zásadní. V činnostech jsou zainteresované strany zastoupeny lidským administrativním personálem a v poslední době také stále častěji automatizovanými skripty. V podstatě nezáleží na tom, zda činnost provádí lidé nebo stroje, poskytovatelé služeb a infrastruktury musí být schopni si prosadit postupy pro všechny administrativní akce. Pokud se něco pokazí, musí být co nejdříve zjištěno jakékoliv nesprávné nastavení či příčina.

V budoucnosti bude propojení mezi různými sítěmi ještě důležitější než dnes. Obrovský počet věcí připojených prostřednictvím mobilní sítě bude ve skutečnosti zahrnovat roaming účastníků, aby získali co nejlepší pokrytí v globálním měřítku. Výsledkem bude nejen přenos více signalizačních informací mezi sítěmi, ale také zvýšení ekonomické hodnoty propojovacího rozhraní. I když je nepravděpodobné, že se poměrně plochá hierarchie důvěryhodnosti v mezinárodním propojení významně změní, počet zúčastněných stran se zvýší. To znamená, že operátoři budou muset pečlivě sledovat uživatele a řídit provoz, který vstupuje do jejich sítí a zastavit vše, co by mohlo poškodit jednotlivé uživatele nebo síť. Kromě toho i z obchodních důvodů musí být vynaloženo veškeré úsilí, aby bylo zajištěno, že propojení zůstane funkční. Je třeba dbát na to, aby propojení nebylo přetíženo útokem DDoS (Distributed Denial of Service) nebo ho efektivně izolovat a zablokovat tak útok na klíčová síťová zařízení.

Závěr

Sítě 5G vyžadují komplexní bezpečnostní požadavky v různých vrstvách systému. Než bude vše standardizováno, bude třeba již od počátku zabudovat do sítí bezpečnostní řešení odpovídající hrozbám. Tento postup bude chránit uživatele, zařízení i jejich komunikaci, stejně jako integritu samotné sítě – bez ohledu na případ použití.

Investice do zabezpečení 5G umožní předcházet neočekávaným nákladům, které mohou být způsobeny útoky nebo nedostatečně chráněnými citlivými daty. Špatné rozhodnutí týkající se zabezpečení se muže v budoucnu přivodit velké ekonomické ztráty.

Článek byl zpracován podle materiálu společnosti Nokia „Security challenges and opportunities for 5G mobile networks“.

Redaktor: Jaroslav Hrstka